Cyber-Informationssicherheit

NETWALK verspricht, seine strategischen Ziele zu erreichen, indem das Risiko schwerwiegender Sicherheitsvorfälle und Datenverletzungen wie unbefugter Zugriff, Verwendung, Offenlegung, Unterbrechung, Änderung, Überprüfung, Aufzeichnung oder Zerstörung von Informationen verringert wird.

Infrastruktur-Sicherheit

Da Unternehmen AI- und Big-Data-Analysen nutzen möchten, um ihre Abläufe über „intelligente Netzwerke“ effizienter zu gestalten, wachsen IT- und OT-Netzwerke zusammen. Mit anderen Worten, diese komplexen industriellen Steuerungssysteme sind jetzt mit dem Internet verbunden und somit anfällig für Hacking. Da viele dieser industriellen Steuerungssysteme nicht auf Cybersicherheit ausgelegt sind, ist es nicht verwunderlich, dass sie die Aufmerksamkeit bei Hackern Angriffe auf sich ziehen, wenn diese älteren Systeme mit dem Internet verbunden sind. Das exponentielle Wachstum des Internets der Dinge (Internet of Things, IoT) hat deutlich zugenommen, und die Bedrohungslage für kritische Infrastrukturbetreiber ist erheblich gewachsen.

Endpoint-Sicherheit

Unternehmen und ihre Mitarbeiter wenden zunehmend Verfahren an, um den Zugriff auf Daten flüssiger zu gestalten. Die Zunahme der BYOD-Richtlinien (bringen Sie Ihr eigenes Gerät mit) führt neben Bedrohungen für den Zugriff auf Mobilgeräte und Netzwerke zu mehreren Endpunkt-Schwachstellen. Wenn Mitarbeiter und Mitarbeiterinnen von zu Hause ausarbeiten oder unterwegs eine Verbindung zu Wi-Fi-Netzwerken herstellen, ist der Sicherheitsbereich des Unternehmensnetzwerks durchlässiger als je zuvor. In der Vergangenheit wurden die meisten Sicherheitslücken über das Netzwerk geschlossen. Heutzutage treten jedoch zunehmend Bedrohungen über Endpunkte auf, was bedeutet, dass der zentralisierte Netzwerkschutz nicht weit genug geht. Verschobene Sicherheitsbereiche, für die keine eindeutige Definition vorliegt, erfordern neue Sicherheitsebenen durch Endpoint-Schutz. Die Sicherheit muss die Kontrolle über die Zugriffspunkte verbessern, um die Sicherheitsanfälligkeiten zu vermeiden, die durch die Verwendung von Remote-Geräten entstehen können. . Weiterlesen

Cloud-Security

Cloud-Sicherheit, auch als Cloud-Computing-Sicherheit bezeichnet, besteht aus einer Reihe von Richtlinien, Kontrollen, Verfahren und Technologien, die zusammenarbeiten, um cloudbasierte Systeme, Daten und Infrastrukturen zu schützen. Diese Sicherheitsmaßnahmen dienen dem Schutz von Daten, der Einhaltung gesetzlicher Bestimmungen und dem Schutz der Privatsphäre der Kunden sowie der Festlegung von Authentifizierungsregeln für einzelne Benutzer und Geräte. Vom Authentifizieren des Zugriffs bis zum Filtern des Datenverkehrs kann die Cloud-Sicherheit genau auf die Anforderungen des Unternehmens konfiguriert werden. Da diese Regeln an einem Ort konfiguriert und verwaltet werden können, wird der Verwaltungsaufwand verringert und die IT-Teams können sich auf andere Geschäftsbereiche konzentrieren.

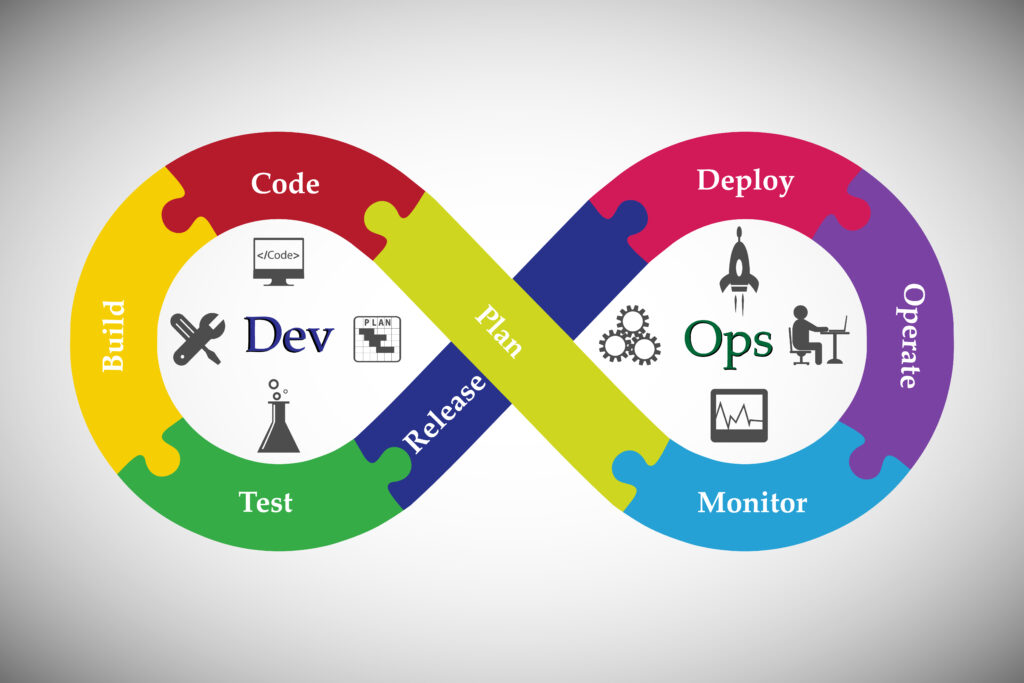

DevOps

DevOps ist eine Reihe von Verfahren, mit denen die Prozesse zwischen Softwareentwicklung und IT-Teams automatisiert werden, damit Software schneller und zuverlässiger erstellt, getestet und freigegeben werden kann. Das Konzept von DevOps basiert auf dem Aufbau einer Kultur der Zusammenarbeit zwischen Teams, die historisch in relativen Silos funktionierten. Zu den versprochenen Vorteilen zählen ein erhöhtes Vertrauen, schnellere Softwareversionen, die Möglichkeit, kritische Probleme schnell zu lösen und ungeplante Arbeiten besser zu verwalten.

Es besteht eine Synergie zwischen Entwicklung und Betrieb, der eine veränderte Denkweise, eine bessere Zusammenarbeit und eine engere Integration betont. Es vereint agile, kontinuierliche Bereitstellung, Automatisierung und vieles mehr, um Entwicklungs- und Betriebsteams dabei zu unterstützen, effizienter zu sein, schneller Innovationen zu entwickeln und Unternehmen und Kunden einen höheren Mehrwert zu bieten.

Compliance

Industriestandard-Zertifizierungen und Compliance-Frameworks (z. B. HIPPA, PCI, ISO) sind das absolute Minimum und generisch gedacht. Ein Framework kann die Nuancen Ihres Unternehmens und Ihrer Umgebung nicht berücksichtigen. Bei diesen Audits wird nur eine Momentaufnahme betrachtet, nicht der aktuelle Status Ihrer Sicherheit. Ihr Unternehmen könnte eine Prüfung bestehen, aber einen Tag später könnte eine Sicherheitsanfälligkeit nicht behoben und Ihre Sicherheit gefährdet werden. Wir werden es noch einmal sagen: Compliance ist keine Sicherheit. Die Unternehmen mit der höchsten Ausfallsicherheit im Internet behandeln die Einhaltung der Richtlinien als Grundvoraussetzung.

Web-Anwendungssicherheit

Um sicherzustellen, dass eine Web – Anwendung sicher sind müssen alle Sicherheitsprobleme und Schwachstellen identifizieren innerhalb der Web – Anwendung selbst vor einem Hacker Angriff identifiziert und nutzt sie. Aus diesem Grund ist es sehr wichtig, dass der Schwachstellenerkennungsprozess für Webanwendungen in allen SDLC-Phasen durchgeführt wird und nicht erst, wenn die Webanwendung live ist.

Es gibt verschiedene Möglichkeiten, Schwachstellen in Webanwendungen zu erkennen. Sie können die Webanwendung mit einem Black-Box-Scanner scannen, ein manuelles Quellcode-Audit durchführen, mit einem automatisierten White-Box-Scanner Codierungsprobleme identifizieren oder ein manuelles Sicherheits-Audit und einen Penetrationstest durchführen.